近日,國(guó)家计算机病毒应急处理(lǐ)中心对美國(guó)家安全局(NSA)“酸狐狸”漏洞攻击武器平台(FoxAcid)进行了技术分(fēn)析。该漏洞攻击武器平台是美國(guó)國(guó)家安全局(NSA)特定入侵行动办公室(TAO,也被称為(wèi)“接入技术行动处”)对他(tā)國(guó)开展网络间谍行动的重要阵地基础设施,并成為(wèi)计算机网络入侵行动队(CNE)的主力装备。该漏洞攻击武器平台曾被用(yòng)于多(duō)起臭名昭著的网络攻击事件。近期,中國(guó)多(duō)家科(kē)研机构先后发现了一款名為(wèi)“验证器”(Validator)木(mù)马的活动痕迹,该恶意程序据信是NSA“酸狐狸”漏洞攻击武器平台默认使用(yòng)的标配后门恶意程序。这种情况突出表明,上述单位曾经遭受过美國(guó)NSA“酸狐狸”漏洞攻击武器平台的网络攻击。

一、基本情况

“酸狐狸”漏洞攻击武器平台(FoxAcid)(以下简称“酸狐狸平台”)是特定入侵行动办公室(TAO)打造的一款中间人劫持漏洞攻击平台,能(néng)够在具备会话劫持等中间人攻击能(néng)力的前提下,精准识别被攻击目标的版本信息,自动化开展遠(yuǎn)程漏洞攻击渗透,向目标主机植入木(mù)马、后门。特定入侵行动办公室(TAO)主要使用(yòng)该武器平台对受害单位办公内网实施中间人攻击,突破控制其办公网主机。该武器平台主要被特定入侵行动办公室(TAO)用(yòng)于突破控制位于受害单位办公内网的主机系统,并向其植入各类木(mù)马、后门等以实现持久化控制。酸狐狸平台采用(yòng)分(fēn)布式架构,由多(duō)台服務(wù)器组成,按照任務(wù)类型进行分(fēn)类,包括:垃圾钓鱼邮件、中间人攻击、后渗透维持等。其中特定入侵行动办公室还针对中國(guó)和俄罗斯目标设置了专用(yòng)的酸狐狸平台服務(wù)器。

二、具體(tǐ)功能(néng)

酸狐狸平台一般结合“QUANTUM(量子)”和“SECONDDATE(二次约会)”等中间人攻击武器使用(yòng),对攻击目标实施网络流量劫持并插入恶意XSS脚本,根据任務(wù)类型和实际需求,XSS脚本的漏洞利用(yòng)代码可(kě)能(néng)来自一个或多(duō)个酸狐狸平台服務(wù)器。该漏洞攻击武器平台集成了各种主流浏览器的零日(0day)漏洞,可(kě)智能(néng)化配置漏洞载荷针对IE、火狐、苹果Safari、安卓Webkit等多(duō)平台上的主流浏览器开展遠(yuǎn)程漏洞溢出攻击。攻击过程中该平台结合各类信息泄露漏洞对目标系统实施环境探测,并依据探测结果对漏洞载荷进行匹配筛选,选择合适的漏洞开展攻击。如果目标价值很(hěn)高,且目标系统版本较新(xīn)、补丁较全,该平台会选择利用(yòng)高价值零日漏洞实施攻击;相反,如果目标价值较低且系统版本老旧,该平台会选择较低价值的漏洞甚至已公开漏洞实施攻击。一旦漏洞被触发并符合入侵条件,就会向目标植入间谍软件,获取目标系统的控制权,从而实现对目标的長(cháng)期监视、控制和窃密。

三、技术分(fēn)析

(一)技术架构

酸狐狸平台服務(wù)器采用(yòng)微软公司的Windows 2003 Server和IIS作為(wèi)基础操作系统和Web应用(yòng)服務(wù)器。通常部署于具有(yǒu)独立IP地址的专用(yòng)服務(wù)器上,对目标系统进行攻击筛选以及漏洞载荷分(fēn)发,完成对目标的攻击过程,其攻击范围包括Windows、Linux、Solaris、Macintosh各类桌面系统及Windows phone、苹果、安卓等移动终端。

酸狐狸平台服務(wù)器之间采用(yòng)美國(guó)國(guó)家安全局(NSA)的CDR加密数据传输规则,并采用(yòng)分(fēn)布式架构,底层服務(wù)器将截获的数据加密后向顶层汇聚,顶层服務(wù)器解密后按照一定的文(wén)件结构存放,以便采用(yòng)Foxsearch等情报检索工具进行检索。完整的酸狐狸平台服務(wù)器由三部分(fēn)组成,即:基础服務(wù)软件(基于Perl脚本开发)、插件和恶意程序载荷(Payload)。

酸狐狸平台主要以中间人攻击方式投递漏洞载荷。该武器平台根据目标设备信息进行自动化的无感植入,具體(tǐ)步骤如下:

1.目标网络会话被重定向劫持之后,该武器平台的信息搜集模块首先利用(yòng)信息泄露手段获取目标设备信息;

2.根据获取的信息匹配筛选符合攻击条件的漏洞载荷,并将载荷嵌入到请求响应页面中实现自动化投递;

3.判断漏洞攻击的结果是否成功,并根据返回信息向目标系统上传指定类型的持久化载荷。

為(wèi)实施上述攻击过程,酸狐狸平台提供了自定义逻辑接口,特定入侵行动办公室的计算机网络入侵行动队成员可(kě)以在服務(wù)器上配置一系列过滤器规则,对来自受害者的网络请求进行处理(lǐ),具體(tǐ)包括:

1.复写器(Modrewrite),替换请求中的指定资源;

2.前置过滤器(PreFilter),根据受害者请求特征判断是否是攻击对象,如果不是则反馈HTTP状态码404或200(并指向特定资源);如果受害者属于攻击对象范围,则传递给漏洞利用(yòng)模块,并由漏洞利用(yòng)模块自动选择相应漏洞进行攻击;

3.后置过滤器(PostFilter),漏洞攻击成功后,根据侦查到的目标主机信息(包括:软硬件环境信息、进程信息等)判断是否符合下一步进行植入操作的条件,对于符合植入条件的目标,可(kě)指定向目标植入的恶意程序载荷(Payload)。

(二)主要功能(néng)组件

1.项目跟踪器(Project Tracker)

计算机网络入侵行动队使用(yòng)项目跟踪器管理(lǐ)所有(yǒu)使用(yòng)酸狐狸平台的行动任務(wù),采用(yòng)PHP+Javascript编写,提供非常简洁的Web管理(lǐ)界面,行动队成员通过背景色了解自己的权限,背景色為(wèi)红色代表只有(yǒu)只读权限,绿色代表具有(yǒu)修改权限,黑色為(wèi)管理(lǐ)员权限。行动队成员通过项目跟踪器可(kě)以完成的功能(néng)包括:管理(lǐ)现有(yǒu)行动任務(wù)、添加过滤器、增加新(xīn)任務(wù)、增加新(xīn)服務(wù)器、增加服務(wù)器IP地址、查看近三日内即将启动或完成的任務(wù)等。

2.标签编辑器(Tag Maker)

计算机网络入侵行动队可(kě)使用(yòng)标签编辑器為(wèi)指定任務(wù)下的服務(wù)器添加标签(Tag),每个标签对应一套攻击技战术,使用(yòng)者可(kě)配置标签的TLN、HMAC、MSGID等唯一性标识,其中MSGID与特定的攻击工具相关,如:针对路由器、防火墙等植入的间谍软件SECONDDATE对应的MSGID為(wèi)“ace02468bdf13579”。此外,标签还可(kě)以指定植入方式,不同的恶意负载根据其特性应对应选择不同的植入方式,如:SECONDDATE或MAGICBEAN应采用(yòng)“WEB”植入方式,YATCHSHOP应采用(yòng)“SPAM”方式,QUANTUMINSERT则应采用(yòng)“QI”方式。

3.SECONDDATE任務(wù)自动化脚本工具“FABULOUSFABLE”

SECONDDATE是CNE行动队通过酸狐狸平台进行分(fēn)发的主要恶意植入體(tǐ)之一,因此酸狐狸平台提供了专门為(wèi)SECONDDATE设计的自动化任務(wù)脚本工具“FABULOUSFABLE”(简称“FABFAB”)。FABFAB可(kě)以代替行动队人员与SECONDDATE植入體(tǐ)交互,并按照事先设定好的逻辑,自动化分(fēn)发规则,并收集规则执行日志(zhì)和相关回传数据。

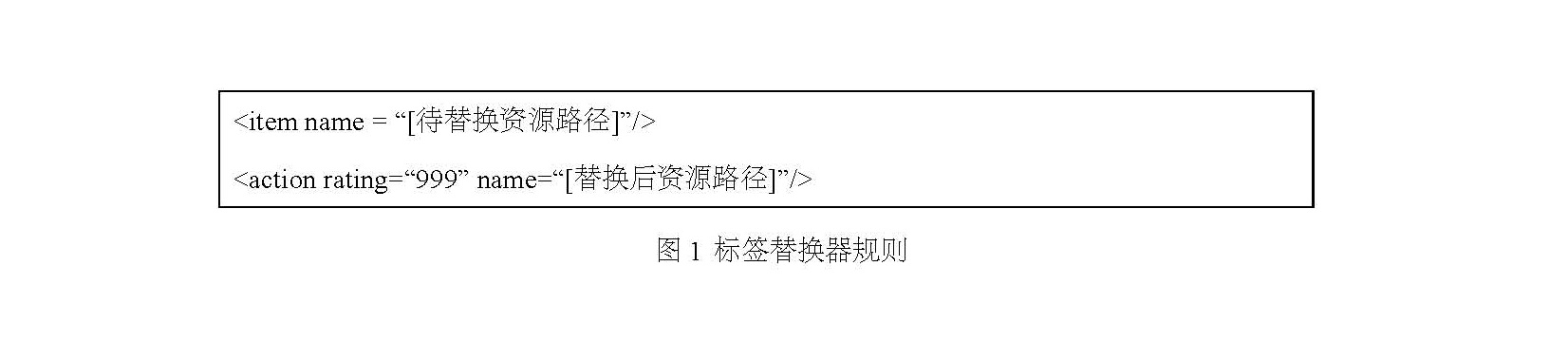

4.标签替换器(MODREWRITES)

标签替换器是酸狐狸平台的核心组件之一,通过标签替换器,计算机网络入侵行动队可(kě)以任意替换被其劫持的网络流量中的资源,标签替换器的规则采用(yòng)XML格式编写,与过滤器相同。如图1所示,一旦流量中的资源路径与规则特征相匹配,则会被替换。

实际上,标签替换器规则还支持对路径或资源中的部分(fēn)字符串进行替换,具有(yǒu)较好的适应性和可(kě)扩展性。

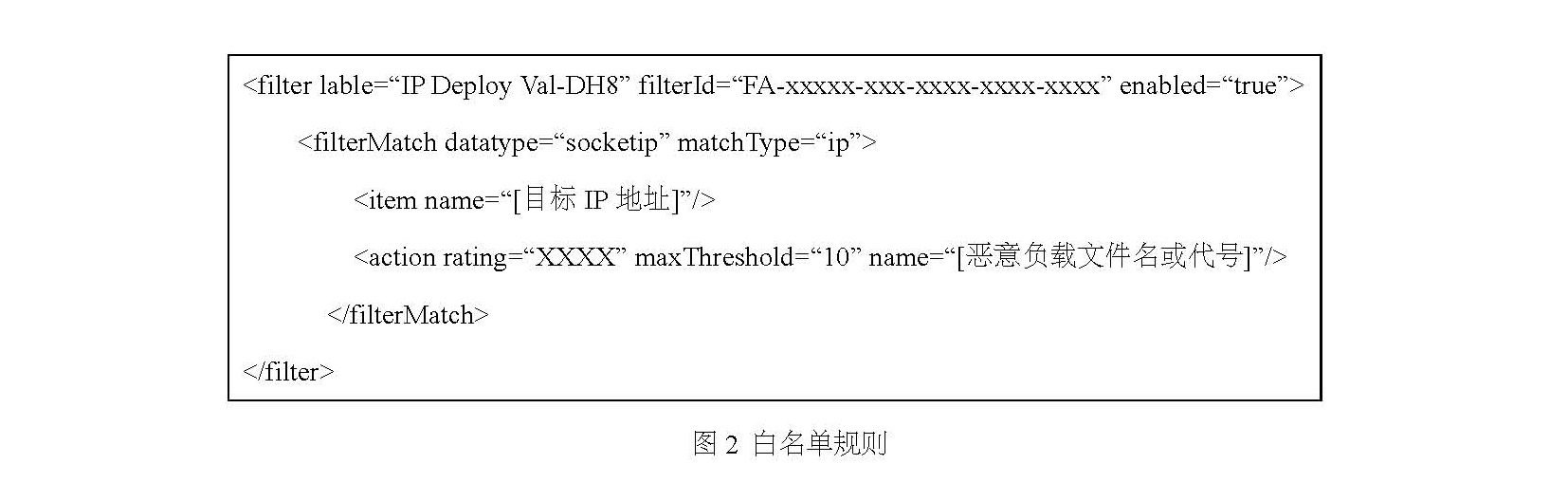

5.白名单规则(CASTLECREEK Whitelist)

白名单规则基于后置过滤器,可(kě)以对指定IP地址的主机植入指定的恶意负载,规则样例如图2所示。

6.封装器(Wrappers)

封装器主要用(yòng)于辅助后续植入的恶意负载实现持久化驻留。其中一种封装器名為(wèi)DireScallop,专门针对名為(wèi)DeepFreeze的系统还原工具,该工具多(duō)用(yòng)于网吧中并实现计算机重启后对系统进行自动还原,DireScallop可(kě)以在不重启的条件下中止DeepFreeze运行,植入恶意负载后再重新(xīn)启用(yòng)DeepFreeze,使恶意负载被记录在还原镜像中,以实现目标主机重启后仍可(kě)保持恶意负载的可(kě)用(yòng)性。

(三)植入的主要恶意负载

1.SECONDDATE(二次约会)

针对路由器和防火墙的间谍恶意程序,可(kě)在网络设备中潜伏并根据酸狐狸平台组件分(fēn)发的规则对网络流量数据进行窃密、劫持、替换等恶意操作。

2.Validator

Validator是酸狐狸平台默认使用(yòng)的后门恶意程序,可(kě)实现对目标的長(cháng)期控制。

3.MistyVeal

MistyVeal是Validator后门的增强版,并且可(kě)以配置為(wèi)按细粒度递增时间间隔进行回联,以逃避特征检测。并且会利用(yòng)IE浏览器作為(wèi)回联的渠道,并可(kě)复用(yòng)IE浏览器的代理(lǐ)服務(wù)器设置,且仅对IE浏览器有(yǒu)效。

4.Ferret Cannon

Ferret Cannon是可(kě)执行程序投送器,借助Ferret Cannon,酸狐狸平台可(kě)以目标投送多(duō)种间谍软件工具,如:United Rake,Peddle Cheap,PktWench和Beach Head等,可(kě)执行程序可(kě)以是.dll或.exe文(wén)件。

四、运作方式

基于美國(guó)國(guó)家安全局(NSA)前雇员斯诺登公开的资料,我们可(kě)以部分(fēn)分(fēn)析出酸狐狸平台的运作方式如下:

(一)人员编制

特定入侵行动办公室的计算机网络入侵行动队中会设置一名或多(duō)名酸狐狸项目教官,这些教官可(kě)以领导一个或多(duō)个酸狐狸行动组,行动组中包括多(duō)名计算机网络入侵行动队队员,分(fēn)别负责直接支援特定的网络入侵行动、维护酸狐狸服務(wù)器、软件等基础设施以及根据任務(wù)需要开发和测试新(xīn)的插件、漏洞利用(yòng)代码、辅助入侵工具和木(mù)马后门等恶意负载。

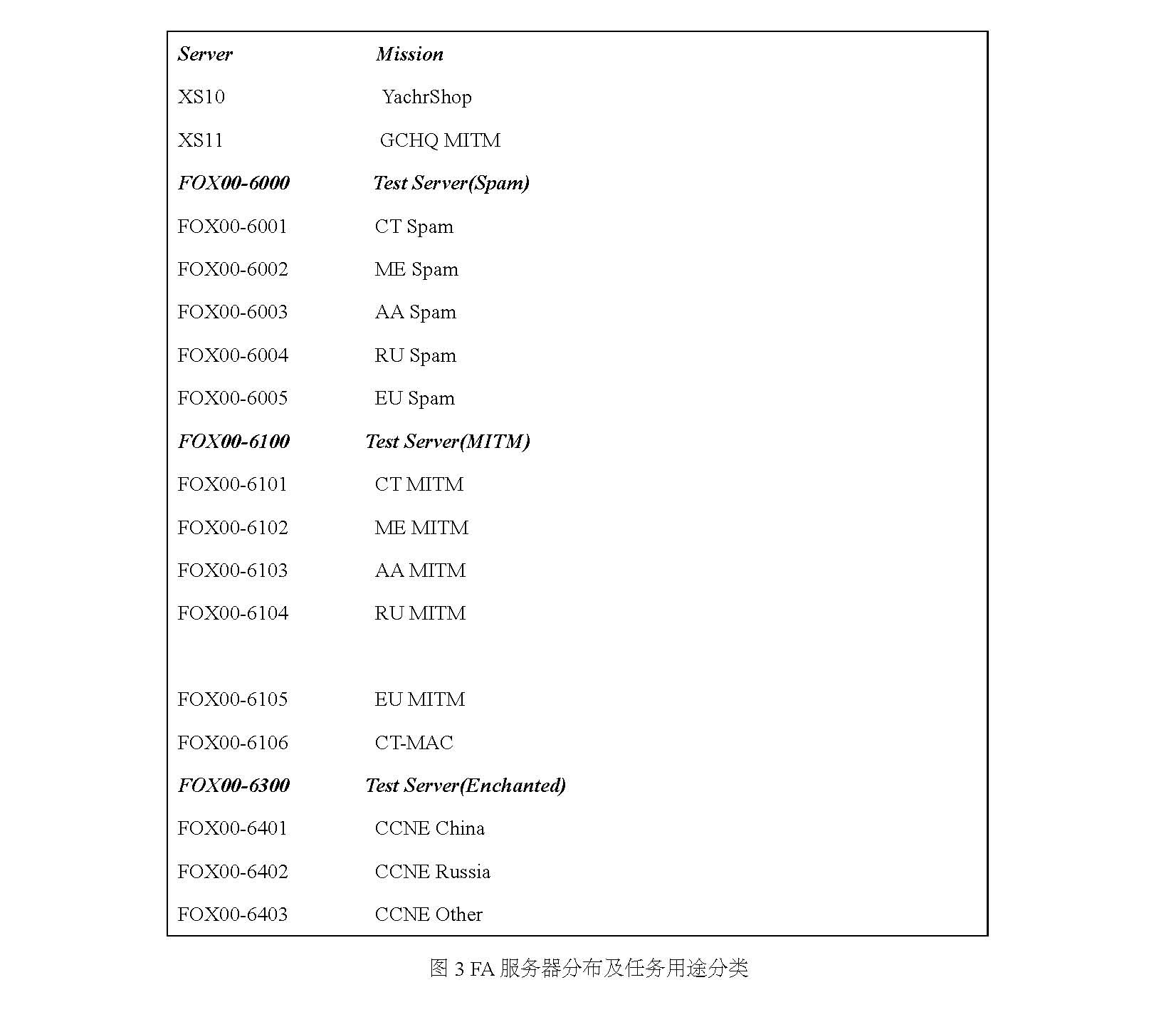

(二)阵地基础设施建设

如图3所示,特定入侵行动办公室在全球范围内部署酸狐狸平台服務(wù)器,其中编号前缀為(wèi)XS的服務(wù)器是统筹多(duō)项任務(wù)的主服務(wù)器,值得注意的是编号為(wèi)XS11的服務(wù)器明确被分(fēn)配给英國(guó)情报机构“英國(guó)政府通信总部”(GCHQ)开展中间人攻击行动;编号為(wèi)FOX00-60XX系列的酸狐狸平台服務(wù)器用(yòng)于支援垃圾钓鱼邮件行动,服務(wù)器按照目标所在區(qū)域进行了分(fēn)布式部署,包括中东地區(qū)、亚洲地區(qū)、欧洲地區(qū)、俄罗斯和其他(tā)特定區(qū)域;编号為(wèi)FOX00-61XX系列的服務(wù)器则用(yòng)于支援中间人攻击行动,服務(wù)器分(fēn)布与FOX00-60XX系列相同;值得注意的是,编号為(wèi)FOX00-64XX系列的服務(wù)器用(yòng)于支援计算机网络入侵行动队漏洞攻击行动,其中编号為(wèi)FOX00-6401的服務(wù)器专门针对中國(guó),FOX00-6402号服務(wù)器针对俄罗斯,FOX00-6403号服務(wù)器则针对其他(tā)目标。另外,FOX00-6300号服務(wù)器可(kě)能(néng)被用(yòng)于代号為(wèi)“ENCHANTED”的攻击行动。

(三)攻击实例

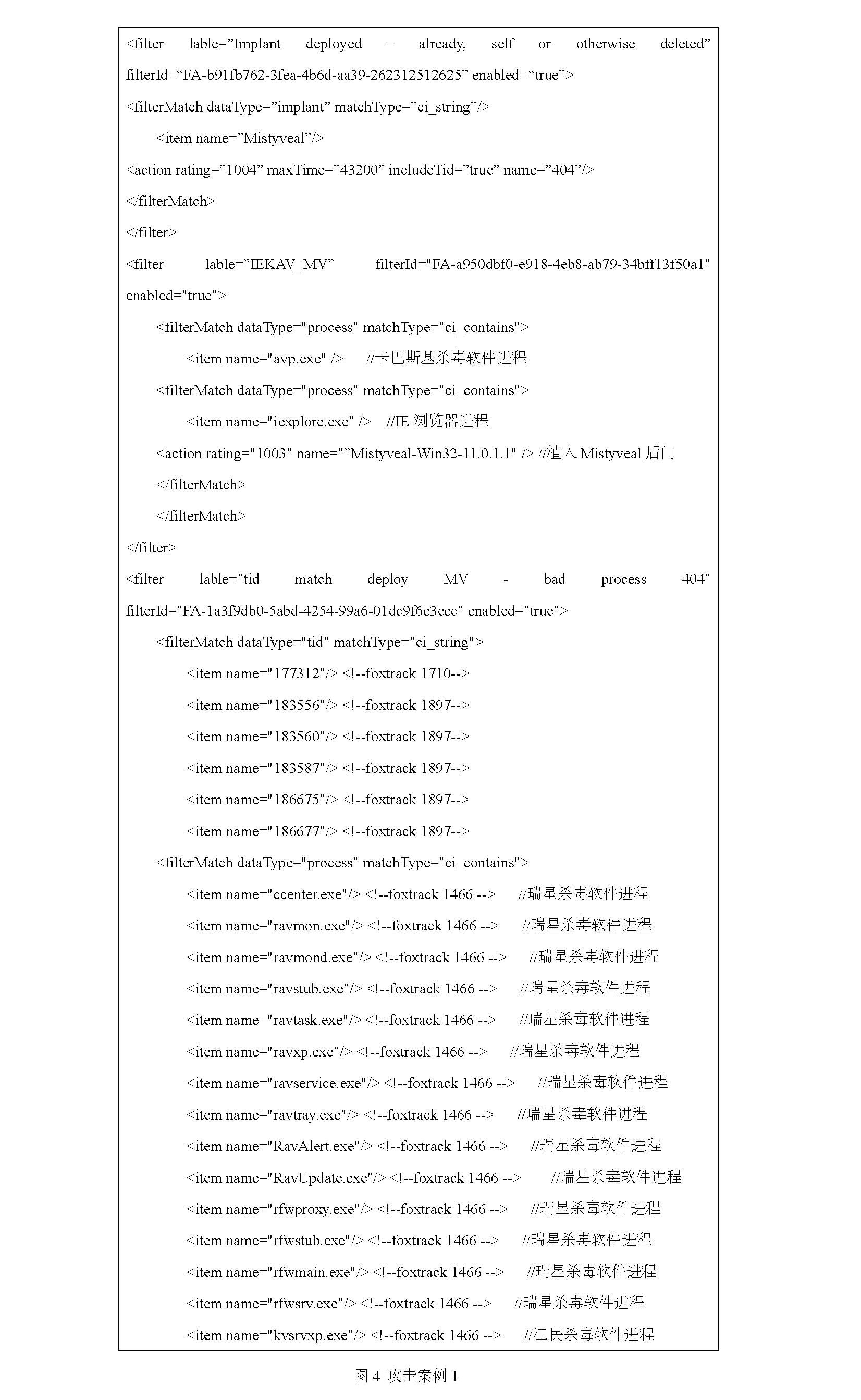

1.案例1

如图4所展示的酸狐狸平台服務(wù)器上的过滤器规则片段,可(kě)以判断该服務(wù)器主要针对中國(guó)的主机目标进行攻击,过滤器中重点针对目标环境中的卡巴斯基杀毒软件、瑞星杀毒软件、江民(mín)杀毒软件等中國(guó)地區(qū)流行的杀毒软件进程进行了匹配并进行了可(kě)植入条件判断。

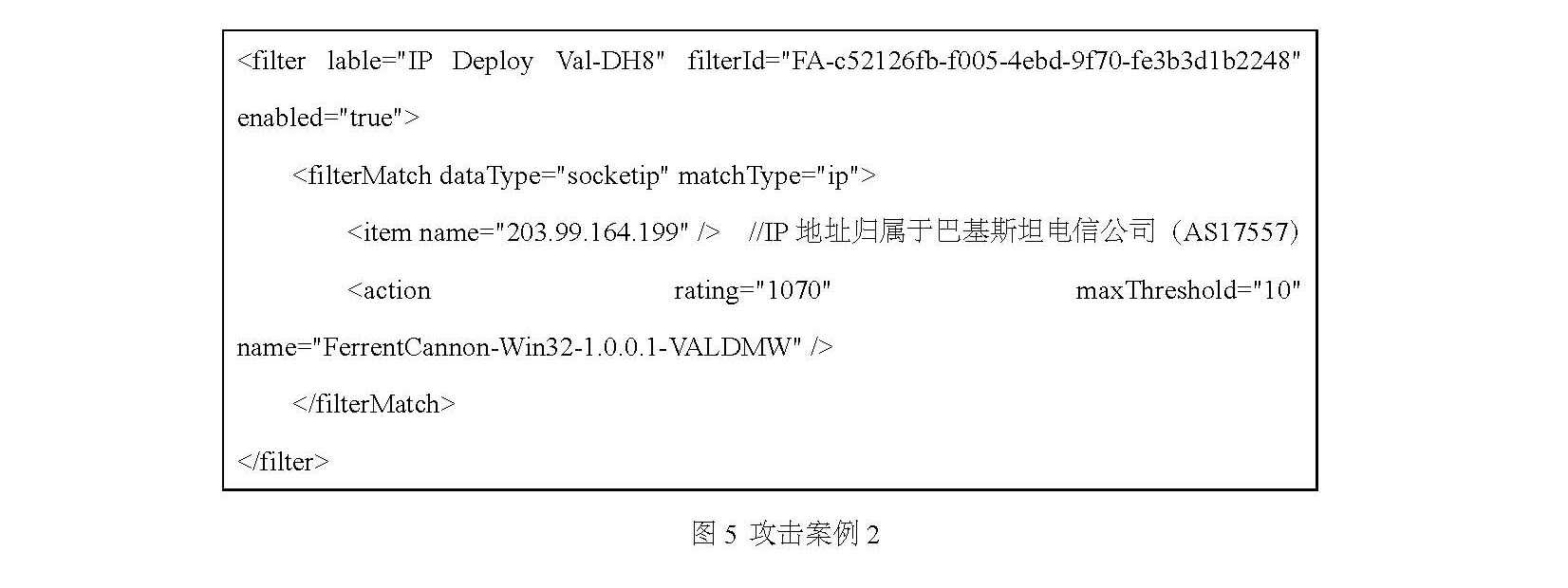

2.案例2

如图5所展示的服務(wù)器上的过滤器规则片段,可(kě)以判断该FA服務(wù)器被用(yòng)于攻击IP地址“203.99.164[.]199”的目标,并将向目标植入前文(wén)中提到的FerrentCannon恶意负载,从而进一步向目标投送其他(tā)间谍软件。经查,IP地址“203.99.164[.]199”归属于巴基斯坦電(diàn)信公司。

五、总结

上述技术分(fēn)析表明,美國(guó)NSA“酸狐狸”漏洞攻击武器平台仍是目前美國(guó)政府的主战网络武器之一,有(yǒu)三点结论值得國(guó)际社会严密关注:一是该漏洞利用(yòng)平台是美國(guó)國(guó)家安全局NSA特定入侵行动办公室(TAO)下属计算机网络入侵行动队的主战装备,在计算机网络入侵行动队单独或配合进行的网络入侵行动中得到广泛应用(yòng),攻击范围覆盖全球,其中中國(guó)和俄罗斯是重点目标。二是该武器平台采用(yòng)了高度模块化结构,具有(yǒu)较高的可(kě)扩展性,同时可(kě)以与特定入侵行动办公室的项目管理(lǐ)工具高度集成,实现高效跨行动支援。三是支持跨平台攻击,与特定入侵行动办公室(TAO)的其他(tā)网络武器进行集成后,其几乎可(kě)以攻击所有(yǒu)具有(yǒu)网络连接功能(néng)的设备,是名副其实的网络“黑洞”。

中國(guó)國(guó)家计算机病毒应急处理(lǐ)中心对全球互联网用(yòng)户发出预警,中國(guó)的科(kē)研机构绝不是受到NSA网络攻击的唯一目标,全球范围内的政府机构、科(kē)研机构和商(shāng)业企业,都可(kě)能(néng)正在被酸狐狸平台遠(yuǎn)程控制,平时遠(yuǎn)程窍取重要数据,战时瘫痪重要信息基础设施,為(wèi)美國(guó)式的“颜色革命”铺平道路。

来源:國(guó)家计算机病毒应急处理(lǐ)中心